… von Florian Lauf, Gruppenleiter Personal Data Ecosystems am Fraunhofer-Institut für Software- und Systemtechnik ISST

Unsere Identitäten im analogen und digitalen Raum

Identitäten sind ein fester Bestandteil unseres Lebens. Die Nutzung kann jedoch bewusst oder unbewusst erfolgen. Die meisten Menschen denken sicherlich bei Identitäten an das klassische Vorlegen des Personalausweises beim Amt oder das Vorzeigen des Führerscheins bei einer Verkehrskontrolle. Oftmals werden daher Identitäten mit physischen Ausweisen gleichgesetzt. Dies ist aber nicht zwingend notwendig.

Bereits morgens bei dem ersten Blick auf das eigene Handy nutze ich verschiedene Konten, um private Kurznachrichten zu lesen oder das Weltgeschehen zu verfolgen. Anschließend, als Fahrer des öffentlichen Nahverkehrs, verwende ich mein Deutschland-Ticket, um fahrberechtigt in die U-Bahn zu steigen und zur Arbeit zu gelangen. Bei der Arbeit angekommen, erfordert das Betreten des Bürogebäudes einen Dongle zur Türöffnung und die Nutzung des VPNs auf dem Laptop eine personalisierte SmartCard. Bereits um 9 Uhr morgens habe ich somit sicherlich schon 10 verschiedene (digitale) Identitäten verwendet. Wie viele sind es bei Ihnen, wenn Sie mal darüber nachdenken?

Was zeichnet also die Nutzung von (digitalen) Identitäten aus?

Die Antwort ist so einfach wie komplex zugleich (zumindest was die Aussprache angeht): Authentisierung, Authentifizierung und Autorisierung!

- Authentisierung bedeutet, dass der analoge Mensch oder digitale User sich ausweist. Dies kann durch das Vorlegen von physischen Ausweisen erfolgen, aber auch durch die Eingabe von einem Benutzername/Passwort oder biometrischen Merkmalen.

- Im Anschluss erfolgt die Authentifizierung, in dessen Phase der physische Ausweis oder die Kombination von Benutzername/Passwort überprüft wird. Das Ergebnis ist somit die Validierung der (digitalen) Identität. Um auf die geschilderte Alltagssituation zu verweisen, bedeutet dies, dass ein Deutschland-Ticket auf Echtheit geprüft wird oder der Türöffner den Dongle ausliest und mich als Mitarbeiter erkennt.

- Jedoch umfasst erst die dritte Phase, die Autorisierung, die Bewertung der Berechtigung der erkannten Identität. Nach der Identifikation meiner Person kann nun also festgestellt werden, ob ich berechtigt bin, die U-Bahn oder das Bürogebäude zu betreten.

Zusammenfassend laufen diese Prozesse derart ab, dass man sich zunächst ausweist, anschließend die Identität hinter diesen Merkmalen festgestellt wird und zum Schluss die Überprüfung der angefragten Berechtigung stattfindet. Erst nach diesem Ablauf erhält man Zugang zum Gebäude/System oder dieser wird verwehrt, wenn ein Teilprozess der drei Schritte nicht positiv verläuft.

Warum sind digitale Identitäten vor allem im Gesundheitsdatenraum so wichtig?

Im Zuge der Digitalisierung übernehmen die digitalen Identitäten die Überhand. Prozesse finden verteilt und über mehrere Systeme statt, sodass die Identitäten technisch von Maschinen und nicht mehr nur von Polizei- oder Zollbeamten verarbeitet werden.

Die Prinzipien von Authentisierung, Authentifizierung und Autorisierung übertragen auf das Gesundheitswesen bedeutet, dass beispielsweise Patientinnen und Patienten auf ihre personenbezogenen, medizinischen Daten bei Kliniken, niedergelassenen Ärztinnen und Ärzte sowie bei Krankenkassen zugreifen möchten und daher die drei Teilprozesse durchlaufen werden müssen. Dieses Szenario bedarf aber höchsten Sicherheitsanforderungen, denn nur der tatsächliche Mensch, über den medizinische Daten erhoben wurden, soll in erster Linie berechtigt sein, diese Daten einzusehen, zu nutzen und zu verwalten.

Die Einführung der elektronischen Patientenakte hat sicherlich den Bedarf an sicherer und vertrauensvoller Technologie aufgezeigt. Wir erinnern uns: die Einzelperson benötigt Identitätsmerkmale, um sich zu authentisieren. Dies hat zur Folge, dass die Health-IT-Systeme in die Lage versetzt werden müssen, diese Merkmale zu interpretieren, um schließlich eine sichere Autorisierung gewährleisten zu können. Dies mag für ausgewählte Systeme innerhalb einzelner Institutionen noch machbar erscheinen, birgt jedoch riesige Hürden, wenn es national und international miteinander interoperabel sein soll.

Gemeinsame Standards und Schnittstellen werden daher benötigt, damit sichergestellt werden kann, dass System-übergreifend nur autorisierte Personen Zugriff auf medizinische Daten erhalten. Genau an diesem Punkt setzt ein Datenraum an.

Technischer Exkurs: Wie werden digitale Identitäten in dezentralen Datenräumen angewendet?

Als eine der wichtigsten Säulen im Datenraum-Design gelten die gemeinsamen Standards und Schnittstellen. Die Datenraum-Community hat diesen wichtigen Bedarf frühzeitig erkannt und Domänen-agnostische Protokolle (Dataspace Protocol und Decentralized Claims Protocol) zur Kommunikation zwischen zwei Datenraum-Teilnehmenden entwickelt. Angelehnt an den Konzepten des allgemeinen Internets wird hier der Fokus auf den Protokollen zwischen zwei Akteuren gelegt, sodass, um in der Analogie zu bleiben, jeder selbstbestimmt entscheiden kann, welchen Browser er zum Surfen verwendet, da alle den definierten Protokollen folgen.

Darüber hinaus ist es eine Stärke von Datenräumen, dass bereits etablierte Standards eingesetzt werden können. Im Kontext der digitalen Identitäten etabliert sich stetig weiter ein dezentrales, verteiltes Verfahren: Self-sovereign Identity (SSI)in Kombination mit W3C Decentralized Identifiers (DIDs)

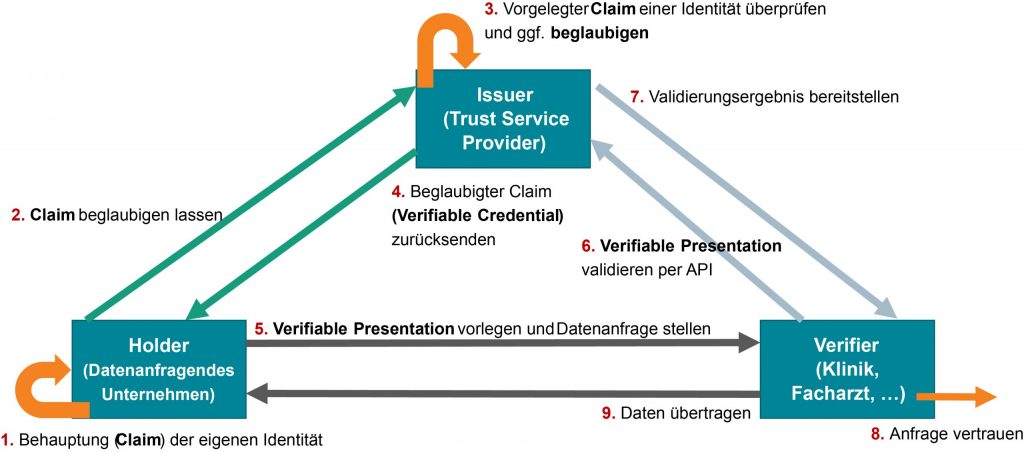

Wir werden sehen, dass SSI unsere drei wichtigen Prozesse Authentisierung, Authentifizierung und Autorisierung berücksichtigt. Abbildung 1 verdeutlicht das Prinzip von SSI anhand dreier Rollen mithilfe eines Vertrauens-Dreiecks bestehend aus Holder, Verifier und Issuer innerhalb einer Business-to-Business-Kommunikation:

Unten links ist beispielsweise ein datenanfragendes Unternehmen (Holder) dargestellt, welches anonymisierte Daten aus einer Klinik (rechts dargestellt, Verifier) abrufen möchte. Als dritte Rolle wird ein Trust Service Provider (oben dargestellt, Issuer) benötigt.

Das Kernprinzip lautet: Vertraue ich einem Dienst, und dieser Dienst bürgt für eine ausgestellte Identität, dann akzeptiere ich auch diese ausgestellte Identität.

Die eingezeichneten neun Teilschritte stellen die chronologische Abfolge dar. Wichtig zu verstehen ist das Konzept, dass das datenanfragende Unternehmen sich initial gegenüber dem Trust Service Provider ausweist. Daher behauptet das Unternehmen zunächst jemand zu sein (Claim), welches erst durch die Überprüfung des Trust Service Provider validierbar wird. Daraufhin speichert sich das Unternehmen das Ergebnis des Trust Service Provider (=Verifiable Credential) in seiner eigenen, virtuellen Geldbörse (engl. Wallet). Somit hält das Unternehmen die eigene, verifizierbare digitale Identität in einer Wallet, vergleichbar mit einer virtuellen Visitenkarte. Aus der ursprünglichen Behauptung ist nun eine prüfbare Identität für eine dritte Partei, beispielsweise einer Klinik (Verifier) geworden.

Stellt nun das Unternehmen eine Datenanfrage, legt es die eigene Identität gegenüber dem Verifier offen (vgl. Authentisierung) und dieser prüft mithilfe des Trust Service Provider, ob die Identität gültig ist (vgl. Authentifizierung). Technologisch wird dies mit kryptografischen Methoden sichergestellt. Wird nun diese Identität akzeptiert, wird der Zugriff auf die entsprechenden Daten gewährt (Autorisierung). Dieses Prinzip wird also angewendet, wenn beispielsweise ein Pharma-Unternehmen (Holder) anonymisierte Daten von einer Klinik (Verifier) beziehen möchte und dieser prüft mithilfe des Trust Service Provider, ob die Identität gültig ist (vgl. Authentifizierung).

Technologisch wird dies mit kryptografischen Methoden sichergestellt. Wird nun diese Identität akzeptiert, wird der Zugriff auf die entsprechenden Daten gewährt (Autorisierung). Das gleiche Prinzip kommt auch dann zum Tragen, wenn beispielsweise ein Pharma-Unternehmen (Holder) anonymisierte Daten von einer Klinik (Verifier) beziehen möchte.

Dieses technische Verfahren finden wir jedoch auch in der analogen Welt wieder. Da wir dem Staat vertrauen, korrekte Personalausweise auszustellen und wir der Meinung sind, echte von unechten Personalausweisen erkennen zu können, akzeptieren wir die aufgedruckten Namen und Adressen. Würde hingegen die Person sich selbst einen Ausweis mit dem eigenen Tintenstrahldrucker basteln, würden wir diesem Ausweis nicht vertrauen. Sowohl die analoge als auch digitale Welt benötigen daher Vertrauensanker und legitimierte Stellen, um vertrauensvolle Prozesse abbilden zu können.

Welche Vorteile bieten diese technologischen Ansätze für sphin-X?

Im sphin-X Gesundheitsdatenraum erfolgt die Anbindung von Unternehmen durch Konnektoren und EUDI-Wallets. Das bedeutet, dass bereits jetzt auf europäische digitale Identitäten gesetzt wird, die in Zukunft für Unternehmen neue digitale Services ermöglichen und die Grundlage für digitale, rechtsichere Verträge bilden; auch außerhalb von sphin-X. Die Idee ist, dass als Trust Service Provider somit zertifizierte EUDI-Anbieter ausgewählt werden. Die Konnektoren greifen auf EUDI-Wallets zu, sodass sämtliche Datenflüsse im Datenraum auf diesen sicheren Identitäten zurückzuführen sind. Es wird maschinell interpretierbar, welche Unternehmen, Institutionen oder Individuen Datenangebote oder -anfragen im Datenraum stellen.

Des Weiteren wird nachvollziehbar wer, wann und wo auf welche Daten zugegriffen hat. Zudem lassen sich technische Zugriffs- und Nutzungsbedingungen (engl. Policies) formulieren, sodass diese sich auf konkrete Identitäten oder Identitätsmerkmale im Datenraum beziehen. Dadurch wird sichergestellt, dass nur die ausgewählte Zielgruppe die ausgewählten Datenangebote sehen. Bevor Datenflüsse stattfinden können, bedarf es einem technischen Vertrag, der ebenfalls die Identitäten beinhaltet. Somit erfolgt die Datenfreigabe ebenfalls auf der Grundlage von den gewählten digitalen Identitäten. Digitale Identitäten werden daher an sehr vielen Stellen benötigt.

Fazit: Digitale Identitäten vereinen viele Vorteile

- Zukunftsträchtige Nutzung der EU-rechtssicheren digitalen Identitäten

- Dezentrale, vertrauensstiftende und digital-souveräne Technologie

- Teilnehmende sind identifizierbar und somit werden Datenflüsse nachverfolgbar

- Anwendung von Zugriffs- und Nutzungsbedingungen in Abhängigkeit von digitalen Identitäten

- Digitale Identitäten als Grundlage jeglicher digitalen Kommunikation

Insgesamt bilden digitale Identitäten also den Grundstein für sichere und vertrauensvolle Datentransfers für sphin-X.